abc输入法官方下载-天网个人防火墙

2023年4月5日发(作者:截图怎么截)

黑客技术入门教程

黑客技术入门教程

黑客技术入门教程

第一节、黑客的种类和行为

以我的理解,“黑客”大体上应该分为“正”、“邪”两类,正派黑客依

靠自己掌握的知识帮助系统管理员找出系统中的漏洞并加以完善,而邪派黑客则是

通过各种黑客技能对系统进行攻击、入侵或者做其他一些有害于网络的事情,因为

邪派黑客所从事的事情违背了《黑客守则》,所以他们真正的名字叫“骇

客”(Cracker)而非“黑客”(Hacker),也就是我们平时经常听说的“黑

客”(Cacker)和“红客”(Hacker)。

无论那类黑客,他们最初的学习内容都将是本部分所涉及的内容,而且掌

握的基本技能也都是一样的。即便日后他们各自走上了不同的道路,但是所做的事

情也差不多,只不过出发点和目的不一样而已。

很多人曾经问我:“做黑客平时都做什么?是不是非常刺激?”也有人对黑

客的理解是“天天做无聊且重复的事情”。实际上这些又是一个错误的认识,黑客

平时需要用大量的时间学习,我不知道这个过程有没有终点,只知道“多多益

善”。由于学习黑客完全出于个人爱好,所以无所谓“无聊”;重复是不可避免

的,因为“熟能生巧”,只有经过不断的联系、实践,才可能自己体会出一些只可

意会、不可言传的心得。

在学习之余,黑客应该将自己所掌握的知识应用到实际当中,无论是哪种

黑客做出来的事情,根本目的无非是在实际中掌握自己所学习的内容。

第二节、黑客应掌握的基本技能

从这一节开始,我们就真正踏上学习黑客的道路了,首先要介绍的是作为

一名初级黑客所必须掌握的基本技能,学习这可以通过这一节的阅读了解到黑客并

不神秘,而且学习起来很容易上手。为了保证初学者对黑客的兴趣,所以本书采取

了循环式进度,也就是说每一章节的内容都是独立、全面的,学习者只有完整的学

习过一章的内容,才能够进而学习下一章的内容。

一、了解一定量的英文:

学习英文对于黑客来说非常重要,因为现在大多数资料和教程都是英文版

本,而且有关黑客的新闻也是从国外过来的,一个漏洞从发现到出现中文介绍,需

要大约一个星期的时间,在这段时间内网络管理员就已经有足够的时间修补漏洞

了,所以当我们看到中文介绍的时候,这个漏洞可能早就已经不存在了。因此学习

黑客从一开始就要尽量阅读英文资料、使用英文软件、并且及时关注国外著名的网

络安全网站。

二、学会基本软件的使用:

这里所说的基本软件是指两个内容:一个是我们日常使用的各种电脑常用

命令,例如ftp、ping、net等;另一方面还要学会有关黑客工具的使用,这主要包

括端口扫描器、漏洞扫描器、信息截获工具和密码破解工具等。因为这些软件品种

多,功能各不相同,所以本书在后面将会介绍几款流行的软件使用方法,学习者在

掌握其基本原理以后,既可以选择适合自己的,也可以在“第二部分”中找到有关

软件的开发指南,编写自己的黑客工具。

三、初步了解网络协议和工作原理:

所谓“初步了解”就是“按照自己的理解方式”弄明白网络的工作原理,

因为协议涉及的知识多且复杂,所以如果在一开始就进行深入研究,势必会大大挫

伤学习积极性。在这里我建议学习者初步了解有关tcp/ip协议,尤其是浏览网页

的时候网络是如何传递信息、客户端浏览器如何申请“握手信息”、服务器端如何

“应答握手信息”并“接受请求”等内容,此部分内容将会在后面的章节中进行具

体介绍。

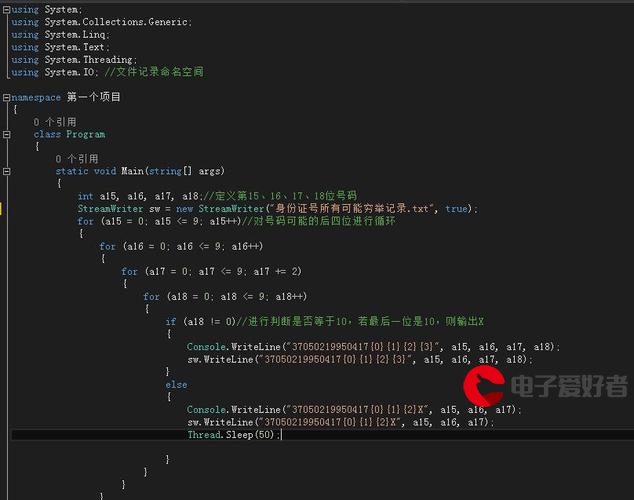

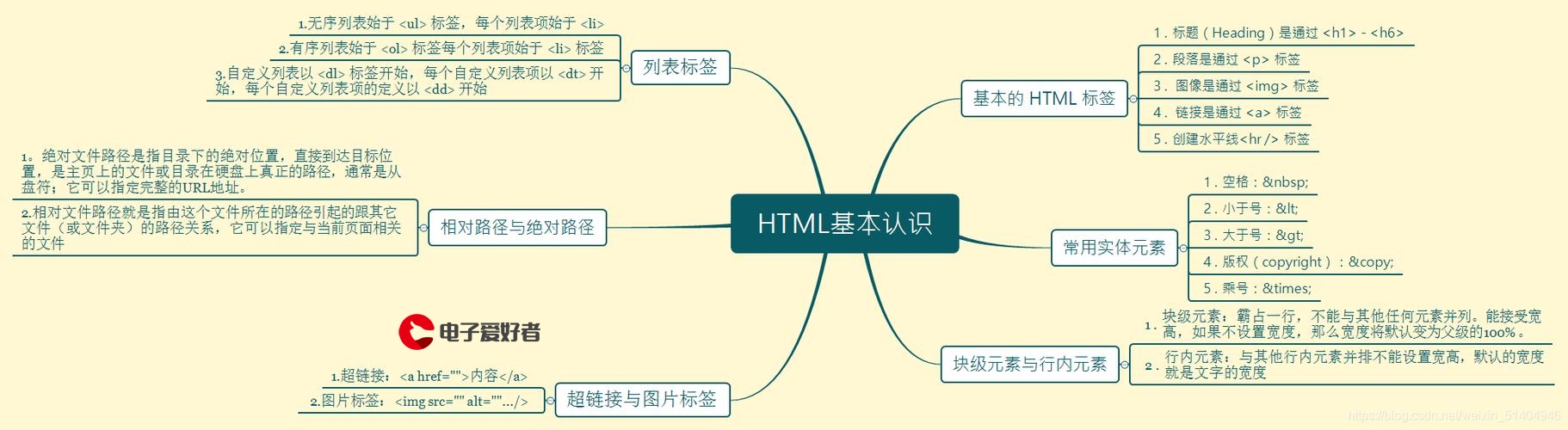

四、熟悉几种流行的编程语言和脚本:

同上面所述一样,这里也不要求学习者进行深入学习,只要能够看懂有关

语言、知道程序执行结果就可以了。建议学习者初步学习C语言、asp和cgi脚本

语言,另外对于htm超文本语言和php、java等做基本了解,主要学习这些语言中

的“变量”和“数组”部分,因为语言之间存在内在联系,所以只要熟练掌握其中

一们,其他语言也可以一脉相同,建议学习C语言和htm超文本语言。

五、熟悉网络应用程序:

网络应用程序包括各种服务器软件后台程序,例如:wuftp、Apache等服

务器后台;还有网上流行的各种论坛、电子社区。有条件的学习者最好将自己的电

脑做成服务器,然后安装并运行一些论坛代码,经过一番尝试之后,将会感性的弄

清楚网络工作原理,这比依靠理论学习要容易许多,能够达到事半功倍的效果!

扩展阅读:黑客攻击电脑后的善后工作

1.日志系统简介

如果攻击者完成攻击后就立刻离开系统而不做任何善后工作,那么他的行

踪将很快被系统管理员发现,因为所有的网络操作系统一般都提供日志记录功能,

会把系统上发生的动作记录下来。所以,为了自身的隐蔽性,黑客一般都会抹掉自

己在日志中留下的痕迹。想要了解黑客抹掉痕迹的方法,首先要了解常见的操作系

统的日志结构以及工作方式。Unix的日志文件通常放在下面这几个位置,根据操

作系统的不同略有变化

/usr/adm——早期版本的Unix。

/Var/adm新一点的版本使用这个位置。

/Varflort一些版本的Solaris、LinuxBSD、FreeBSD使用这个位

置。

/etc,大多数Unix版本把Utmp放在此处,一些Unix版本也把Wtmp放在

这里,这也是的位置。

下面的文件可能会根据你所在的目录不同而不同:

acct或pacct-一记录每个用户使用的命令记录。accesslog主要用来服

务器运行了NCSAHTTP服务器,这个记录文件会记录有什么站点连接过你的服务

器。

aculo保存拨出去的Modems记录。

lastlog记录了最近的Login记录和每个用户的最初目的地,有时是最后

不成功Login的`记录。

loginlog一记录一些不正常的L0gin记录。

messages——记录输出到系统控制台的记录,另外的信息由Syslog来生

成security记录一些使用UUCP系统企图进入限制范围的事例。sulog记录使用

su命令的记录。

utmp记录当前登录到系统中的所有用户,这个文件伴随着用户进入和离

开系统而不断变化。

Utmpx,utmp的扩展。

wtmp记录用户登录和退出事件。

Syslog最重要的日志文件,使用syslogd守护程序来获得。

2.隐藏踪迹

攻击者在获得系统最高管理员权限之后就可以随意修改系统上的文件了

(只对常规Unix系统而言),包括日志文件,所以一般黑客想要隐藏自己的踪迹的

话,就会对日志进行修改。最简单的方法当然就是删除日志文件了,但这样做虽然

避免了系统管理员根据IP追踪到自己,但也明确无误地告诉了管理员,系统己经

被人侵了。所以最常用的办法是只对日志文件中有关自己的那一部分做修改。关于

修改方法的具体细节根据不同的操作系统有所区别,网络上有许多此类功能的程

序,例如zap、wipe等,其主要做法就是清除utmp、wtmp、Lastlog和Pacct

等日志文件中某一用户的信息,使得当使用w、who、last等命令查看日志文件

时,隐藏掉此用户的信息。

管理员想要避免日志系统被黑客修改,应该采取一定的措施,例如用打印

机实时记录网络日志信息。但这样做也有弊端,黑客一旦了解到你的做法就会不停

地向日志里写入无用的信息,使得打印机不停地打印日志,直到所有的纸用光为

止。所以比较好的避免日志被修改的办法是把所有日志文件发送到一台比较安全的

主机上,即使用loghost。即使是这样也不能完全避免日志被修改的可能性,因为

黑客既然能攻入这台主机,也很可能攻入loghost。

只修改日志是不够的,因为百密必有一漏,即使自认为修改了所有的日

志,仍然会留下一些蛛丝马迹的。例如安装了某些后门程序,运行后也可能被管理

员发现。所以,黑客高手可以通过替换一些系统程序的方法来进一步隐藏踪迹。这

种用来替换正常系统程序的黑客程序叫做rootkit,这类程序在一些黑客网站可以

找到,比较常见的有LinuxRootKit,现在已经发展到了5.0版本了。它可以替换

系统的ls、ps、netstat、inetd等等一系列重要的系统程序,当替换了ls后,就

可以隐藏指定的文件,使得管理员在使用ls命令时无法看到这些文件,从而达到

隐藏自己的目的。

3.后门

一般黑客都会在攻入系统后不只一次地进入该系统。为了下次再进入系统

时方便一点,黑客会留下一个后门,特洛伊木马就是后门的最好范例。Unix中留

后门的方法有很多种,

下面介绍几种常见的后门,供网络管理员参考防范。

<1>密码破解后门

这是入侵者使用的最早也是最老的方法,它不仅可以获得对Unix机器的

访问,而且可以通过破解密码制造后门。这就是破解口令薄弱的帐号。以后即使

管理员封了入侵者的当前帐号,这些新的帐号仍然可能是重新侵入的后门。多数情

况下,入侵者寻找口令薄弱的未使用帐号,然后将口令改的难些。当管理员寻找口

令薄弱的帐号是,也不会发现这些密码已修改的帐号。因而管理员很难确定查封哪

个帐号。

<2>Rhosts++后门

在连网的Unix机器中,象Rsh和Rlogin这样的服务是基于rhosts文件

里的主机名使用简单的认证方法。用户可以轻易的改变设置而不需口令就能进

入。入侵者只要向可以访问的某用户的rhosts文件中输入"++",就可以允许任

何人从任何地方无须口令便能进入这个帐号。特别当home目录通过NFS向外共享

时,入侵者更热中于此。这些帐号也成了入侵者再次侵入的后门。许多人更喜欢

使用Rsh,因为它通常缺少日志能力.许多管理员经常检查"++",所以入侵者实

际上多设置来自网上的另一个帐号的主机名和用户名,从而不易被发现。

<3>校验和及时间戳后门

早期,许多入侵者用自己的trojan程序替代二进制文件。系统管理员便

依靠时间戳和系统校验和的程序辨别一个二进制文件是否已被改变,如Unix里的

sum程序。入侵者又发展了使trojan文件和原文件时间戳同步的新技术。它是这

样实现的:先将系统时钟拨回到原文件时间,然后调整trojan文件的时间为系统

时间。一旦二进制trojan文件与原来的精确同步,就可以把系统时间设回当前时

间。Sum程序是基于CRC校验,很容易骗过。入侵者设计出了可以将trojan的校

验和调整到原文件的校验和的程序。MD5是被大多数人推荐的,MD5使用的算法目

前还没人能骗过。

更多推荐

黑客浏览器

发布评论